安全加固:芯片设计环境的防护线

一、术语:

一、安全加固(Hardening)的定义:

-

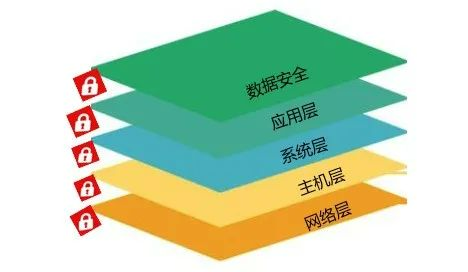

使得研发环境从粗线条控制—安全域隔离,到更细维度的分层控制,它基于安全概念更深层次、更细粒度地将安全风险控制延展开来;

-

使得安全措施和防护不再是传统的,通过各种安全产品的单维度实施,物理、逻辑隔离,补丁管理等单一手段,而是层层相连,环环相扣地编织成一张立体的空间安全网

-

“安全加固”的方法是根据安全规范规定来设计和定制的,比如:国家的安全等级保护提出信息安全要做到网络安全、主机安全、应用安全等,这和上述讲到的“分层化安全加固“是完全对应上的,因此”分层化安全加固“必然符合各类安全规范的要求。

-

“安全加固”在每个重要的保护层都制定了安全基准,几乎涵盖了所有基础架构层、应用层和数据层的系统和服务组件,比如:

-

操作系统 – 要求统一推送补丁,锁定firmware的访问; -

软件标准安装– 要求制定软件安装和配置规则, 比如:制定标准软件清单和特殊软件安装流程; -

网络即服务 – 禁用不安全的服务,比如tp,telnet等,而默认启用ssh, sftp等安全网络服务 -

访问控制 – 统一禁用默认账号或更改默认账号(比如:更名管理员 administrator),实现“最小化权限“管理等

二、安全加固(Hardening)的框架:

|

|

基本控制措施 |

基础控制措施 |

管理控制措施 |

|

1 |

硬件资产管理和控制 |

邮件和浏览器保护 |

组织安全意识和培训 |

|

2 |

软件资产管理和控制 |

恶意软件防御 |

控制应用程序的使用安全 |

|

3 |

持续漏洞检测管理 |

网络端口、协议、系统服务限制和控制 |

(安全)事件响应和管理 |

|

4 |

管理员权限控制 |

数据恢复能力 |

渗透测试和演习 |

|

5 |

移动设备、笔记本电脑、工作站、服务器的硬、软件的安全配置 |

网络设备(比如:防火墙、路由器和交换机)的安全配置 |

|

|

6 |

审计日志的维护、监控和分析 |

边界防御 |

|

|

7 |

|

数据保护 |

|

|

8 |

|

根据“ 仅限于知道 "原则授权 |

|

|

9 |

|

无线访问控制 |

|

|

10 |

|

账号监控和访问控制 |

|

-

部署适合企业或业务场景的安全架构和框架

-

运用最适合企业或业务场景的技术手段

-

选用一种有效的风险评估方案

-

参考国际或国内安全规范

三、安全加固(Hardening)的实现要点:

我们在上一个章节中简单介绍了安全加固的框架,即根据安全域和安全级别建立安全基准线,再结合最佳实践采取安全控制手段。

根据安全专业机构指南和大量实战经验,我们总结出对各分层必要而有效的加固要点,建议在实施时将这几方面的配置部署考虑在安全加固规划中。

-

制定强密码策略

-

基于“最小权限”访问原则

-

软件安装标准化

-

定期软件、固件、系统及其补丁的更新

-

日志集中收集和规划审计策略

-

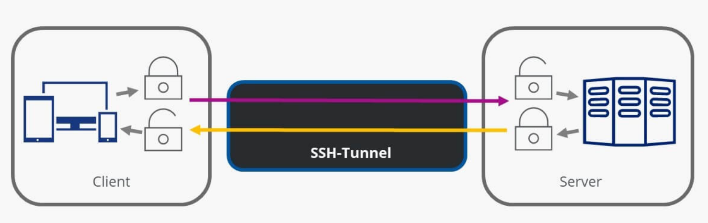

(访问过程)加密

3.2)安全加固基本策略和原则

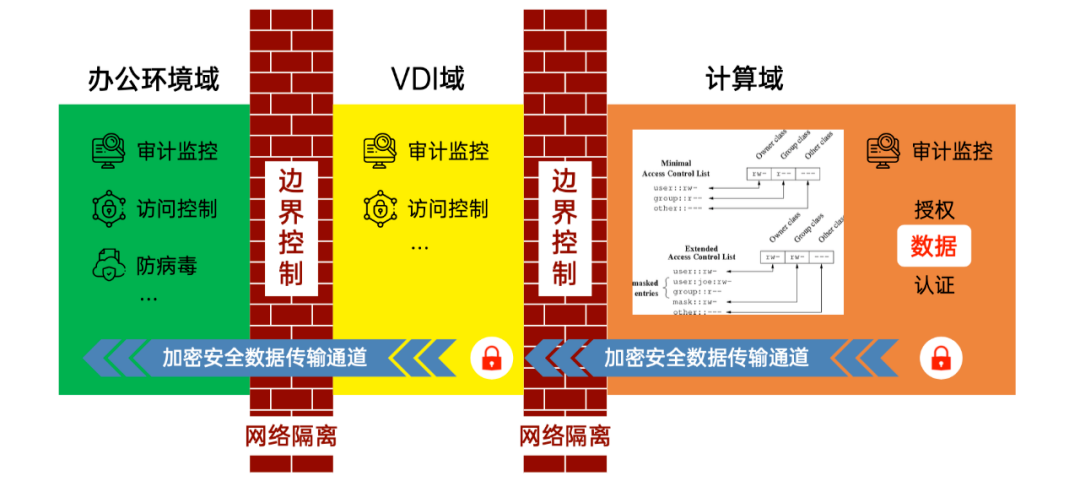

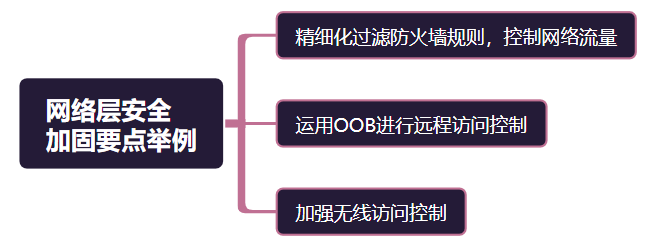

网络为企业的关键基础设施之一,因此保护公司整体网络安全尤其重要,其安全控制措施之一就是对网络进行安全加固,以防止对网络层未授权的访问或攻击。

除此之外,加固的重点项列举如下:

-

精细化打磨防火墙策略,梳理和有序控制网络流量

我们从实践中体会到,防火墙策略的制定是门“艺术”细活,制定规则不能太宽泛,特别是在公有云上的环境,安全组和访问控制规则要根据架构、访问人员、来访地点严格控制和审查。关于云上的网络安全加固,建议大家阅读微软的”适应性网络安全固化”[7]一文,值得学习并运用到生产环境中。

但是,防火墙规则也不能一刀切得过度限制,否则会给业务效率带来负面影响。比如:在等级最高的研发环境中,研发团队是跨区协同工作的,如果过度限制了应用程序和数据的访问,会导致项目数据不能同步共享,从而影响项目开发进度。

-

运用OOB(Out of Band)进行远程访问控制。

网络层的远程访问是经常需要的,比如:管理员需要远程访问数据中心的网络设备安装、更新或排错。传统的做法是管理员打开特定的端口进行远程操作,按时这个开放的端口也给黑客有了可乘之机,他们会利用这个端口入侵系统环境。OOB技术能阻止和预防这类安全风险。

-

无线访问安全

这里特别强调无线访问的安全,因为无线网络相对有线网络更容易被攻击。

无线安全加固重点在于通过 802.1X协议-安全证书方式来进行认证和授权访问。

CIS有专门对主流品牌,比如Cisco,Checkpoint, Juniper等网络产品的安全基准指南,可以下载做安全评估。

-

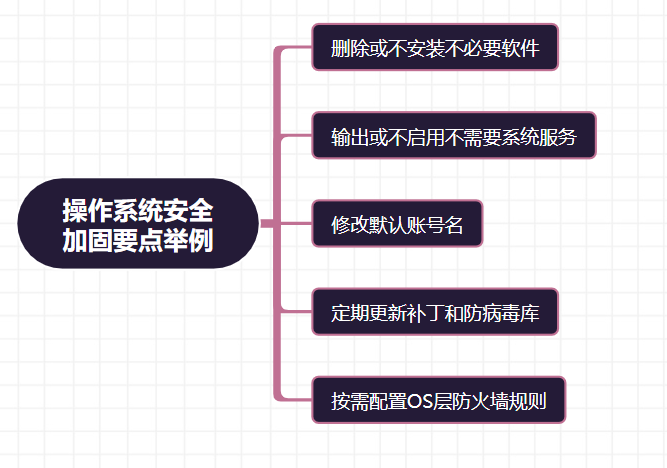

最小化安装系统工具、软件和服务,避免不必要的端口和服务打开而留下“后门“隐患;

-

部署防病毒软件和病毒数据库的定期更新,对于windows环境相信大家已经作为默认实践,不过有的公司还参照CIS的建议,对于Linux的操作系统,安装AIDE[]和防病毒软件,如果在公有云上的场景里,建议在非安全区域里采用;

-

OS层的防火墙定制

OS层的防火墙建议根据实际环境定制,比如在高安全的计算域里,因为在网络层方面已经定制了严谨的防火墙规则,所以在Linux 操作系统层可以忽略此定制,否则会造成重复或过度加固;另外一种情况,用户如果觉得自己的网络层配置还不够成熟,或者是在多方协同合作的环境中,就可以考虑在OS层启用和配置防火墙规则。

我们建议通过运用Ansible,结合CIS安全基准来自动化地实现Linux系统和网络层的安全加固,这样会大大提高研发环境的安全性和管理效率。

应用层的安全加固,也称为“应用程序安全屏蔽”。它旨在针对企业重点使用的应用程序,进行强化安全配置,提升应用层的安全防护,防止IP被盗,代码泄露、不合规滥用或恶意篡改等。

应用层的加固也是根据安全域、安全级别先做选择、分类分级,然后制定不同的安全配置策略来进行加固,除了本章3.1节提到的几个基本加固重点以外,还需要考虑增强对应用程序中的代码保护措施,工具包的生命周期管理,更新管理、应用程序配置标准化等。

此外,建议对应用程序做瘦身处理,比如删除sample文件和附带的默认密码,禁用或删除不需要的功能组件,不要将多个功能的应用装在同一台服务器上等。

厂商也在致力于对产品的安全加固,比如像提供配置和生命管理周期产品的达索这样的大厂商,更是将安全要素融入到了产品的开发设计中[8],那么对这类产品我们就可以比较轻松地按照厂商给的建议来做安全加固。

对于芯片研发环境,比较大的应用程序都内嵌数据库,可以考虑对数据库另外再做一层加固,如果数据库涉及高度敏感的数据,更要考虑做加密处理。

3.6)数据层的安全加固

数据层的安全加固无疑需要最“坚实“的安全屏障,因为IP、研发数据和产品资料是芯片行业最为重视的安全保护核心,一旦泄露就可能对企业造成重大损失和影响。其加固重点在于围绕存放数据和IP的存储设备,访问授权、传输路径上的安全措施及其监控和审计,针对芯片行业,建议措施如下:

-

对最敏感的设计数据和IP做加密保护,在灾备策略中,采用先加密再存放到备份介质上

-

防止超级管理员访问敏感数据

-

为Netapp配置NFS4.1 Kerberos加密来提升数据访问安全性

-

数据加密传输,并增加监控和审计控制措施

四、总结:

系统安全加固是以尽可能地降低企业安全风险和威胁为目标的,本文基于安全行业推荐的最佳实践指导框架,结合芯片研发环境展开做了简要介绍;根据研发环境不同的安全域,分级制定安全基准,根据安全加固几个原则推荐,对主要五个层:网络层、应用层、主机层、操纵系统层和数据层进行特别的安全加固:比如,修补漏洞、严控权限、布控防火墙规则等,希望通过在诸如“一个中心、三层隔离、五层安全控制“的安全体系下,通过对网络、主机、操作系统、应用程序和数据这五个关键层的安全加固和特别控制,建造起有效的阻止入侵和防止数据泄露的安全防线。

最后,我们要强调的是, 安全加固 不是一个一次性项目,而是一个从计划到评估基准线再到测试最后部署的一个持续而不断更新的流程。“千丈之堤,以蝼蚁之穴溃;百尺之室,以突隙之炽焚” !信息安全的城墙需要细致、全面而长期的努力!

参考文献:

推荐阅读:

芯片设计环境的安全体系概述

芯片上“云”的动力

中国芯片设计云技术白皮书2.0发布

CAD之轮胎说

集成电路IT/CAD设计环境今日与未来

国内半导体差距之IT/CAD篇

END

随时联系我们 MooreElite

邮箱: sales@MooreElite.com;

如果您有

芯片设计

流片封测

教育培训

等业务需求

欢迎随时扫码联系我们

相关文章

-

- 半导体行业观察

-

- 摩尔芯闻

最新新闻

热门文章 本日 七天 本月

- 1 前途无量的MEMS传感器

- 2 摩尔斯微电子推出突破性物联网连接平台 新型 MM6108-EKH05 评估套件助力开发人员创建下一代物联网解决方案

- 3 两万字解读射频前端,国产现状如何?

- 4 共筑国产汽车芯片未来,中国汽车芯片联盟全体大会即将开启